|

| Genera tus contraseñas seguras y protégelas... |

Es lo más notorio, porque la masa enfurecida nos alerta, pero ni de lejos lo más peligroso o lo peor que un ciberdelincuente puede hacer tras robar la información de acceso a tu correo. De hecho, las auténticas calamidades, perpetradas por profesionales del cibercrimen, suelen suceder sin que te enteres.

El auténtico valor para el atacante no está en tu bandeja de entrada. En función del tiempo que lleves usando esa cuenta y del tipo de uso que le des, podrá poner en marcha artimañas mucho más temibles. A saber:

Estafar a tus familiares y amigos

Tras tu cuenta de correo hay unas páginas amarillas de lo más atractivas para el estafador. Gracias a ella, podrá enviar no solo 'spam' a tus contactos, sino también correos de 'phishing', buscando que revelen su contraseña (y ampliar así la red de cuentas comprometidas) o directamente su dinero.

Por ejemplo, enviando en tu nombre un mensaje que asegura que estás atrapado y sin un duro en un país extranjero y pidiéndoles que te echen una mano. Pica más gente de la que parece.

Reestablecer la contraseña de tus perfiles en redes sociales

Si se trata de tu cuenta de correo principal, normalmente será la misma con la que te diste de alta en Facebook, Instagram, Twitter y cualquier otra red social que el atacante pueda utilizar para llevar a cabo sus ataques en otro frente: el social. Camuflado con tu identidad, 'spam' y 'phising' vuelven a ser aquí sus principales armas contra tus amigos y familiares.

Solo tiene que reestablecer tu clave en los servicios que le interesen (empezando, tal vez, por el propio correo) para empezar a hacer de las suyas.

Mandar virus y seguir robando cuentas

Si tiene acceso a tu correo –y, por añadidura, a tus redes sociales-, el maleante podrá utilizar esas vías de comunicación para intentar que tus contactos se descarguen algún tipo de 'malware' y lo ejecuten (tal vez camuflado como una foto o un documento PDF). Por ejemplo, podría instalar un troyano en los ordenadores de sus víctimas o sumar sus máquinas a una 'botnet' (red de 'bots') y utilizarlas para aumentar la potencia de sus otros ataques.

Meterse en tu banco o desplumar tu tarjeta

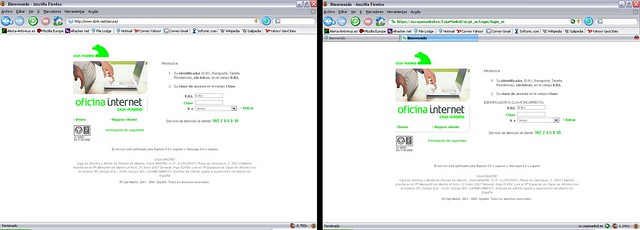

Igual que puede acceder a tus redes sociales reestableciendo tu contraseña, existe la posibilidad (aunque es más difícil) de que pueda hacer lo propio con tus cuentas en páginas de comercio electrónico o incluso con la web de tu banco.

Estos servicios suelen incluir medidas de seguridad adicionales, como tarjetas de coordenadas en el caso de las transferencias bancarias, pero algunas de las barreras podría superarlas con información que encuentre en tu archivo de correos. Por eso jamás debes enviar contraseñas, el número de tu DNI o información similar por email.

Vender el acceso en el mercado negro

Tal vez la persona que ha logrado acceder a tu cuenta de correo no tiene tiempo ni ganas de hacer cualquiera de las barrabasadas anteriores. Quizá solo pretende sacarse unos euros vendiendo el acceso, y la posibilidad de perpetrar los antedichos crímenes, a otro maleante de las tres uve dobles.

En el mercado negro, accesos y contraseñas se venden cada vez más caras. Una 'fullz', que es el nombre que recibe en ese mundillo una identidad completa, puede costar entre 35 y 45 dólares en Europa, según el último informe de Dell Security ¿Crees que es poco? Piensa que los atacantes no las roban de una en una, sino de forma masiva gracias a sus poderosas redes de 'bots'.

Acceso a tus archivos en la nube

Hay más servicios que suelen ir vinculados a tu cuenta de correo que también pueden ser interesantes para el cibercriminal. Por ejemplo, los servicios de almacenamiento en la 'nube' tipo Dropbox, Google Drive o Skydrive. Reestableciendo la contraseña, el atacante puede acceder a todos los documentos y/o material multimedia que tengas almacenado en esas cuentas.

¿Poco peligroso? Depende. Piensa en las famosas y las fotos comprometidas que salieron a la luz por un problema de seguridad en iCloud.

¿Y cuál es la solución?

Lo hemos dicho ya en alguna ocasión, pero jamás nos cansaremos de repetirlo: verificación en dos pasos. Activa este mecanismo de seguridad adicional en cada servicio que lo tenga disponible. Gracias a él, los ciberdelincuentes tendrán que complicarse más la vida para robar tus credenciales, y probablemente no les compense.

Ya sabes cómo funciona: cada vez que el servicio (Gmail, por ejemplo) detecte un acceso sospechoso, pedirá un código que se ha enviado a tu teléfono móvil. Sin acceso físico, salvo que encuentre otra vulnerabilidad, el atacante se habrá encontrado con un muro casi imposible de salvar.

:)

:)

:-)

:-)

:))

:))

=))

=))

:(

:(

:-(

:-(

:((

:((

:d

:d

:-d

:-d

@-)

@-)

:p

:p

:o

:o

:>)

:>)

(o)

(o)

[-(

[-(

:-?

:-?

(p)

(p)

:-s

:-s

(m)

(m)

8-)

8-)

:-t

:-t

:-b

:-b

b-(

b-(

:-#

:-#

=p~

=p~

:-$

:-$

(b)

(b)

(f)

(f)

x-)

x-)

(k)

(k)

(h)

(h)

(c)

(c)

cheer

cheer

SERVICO DE INTERVENIR CUENTAS

ResponderEliminarNUESTRO SERVICIO ES 100% GARANTISADO Y EFICAS LA VICTIMA JAMAS SERACUENTA QUE ESTA SIENDO OBSERVADA.

DESCUBRE INFIDELIDADES Y OTROS PROBLEMAS

FACEBOOK

YAHOO

HOTMAIL

WhatsApp

CELUAR

SE INTERVIENEN CUALQUIER BASE DE DATOS

NUESTRO UNICO CORREO DE CONTACTO ES :

UNICO CORREO DE CONTACTO : elhacker234@hotmail.com

SERVICO DE INTERVENIR CUENTAS

ResponderEliminarNUESTRO SERVICIO ES 100% GARANTISADO Y EFICAS LA VICTIMA JAMAS SERACUENTA QUE ESTA SIENDO OBSERVADA.

DESCUBRE INFIDELIDADES Y OTROS PROBLEMAS

FACEBOOK

YAHOO

HOTMAIL

WhatsApp

CELUAR

SE INTERVIENEN CUALQUIER BASE DE DATOS

NUESTRO UNICO CORREO DE CONTACTO ES :

UNICO CORREO DE CONTACTO : elhacker234@hotmail.com

SERVICO DE INTERVENIR CUENTAS

ResponderEliminarNUESTRO SERVICIO ES 100% GARANTISADO Y EFICAS LA VICTIMA JAMAS SERACUENTA QUE ESTA SIENDO OBSERVADA.

DESCUBRE INFIDELIDADES Y OTROS PROBLEMAS

FACEBOOK

YAHOO

HOTMAIL

WhatsApp

CELUAR

SE INTERVIENEN CUALQUIER BASE DE DATOS

NUESTRO UNICO CORREO DE CONTACTO ES :

UNICO CORREO DE CONTACTO : elhacker234@hotmail.com

SERVICO DE INTERVENIR CUENTAS

ResponderEliminarNUESTRO SERVICIO ES 100% GARANTISADO Y EFICAS LA VICTIMA JAMAS SERACUENTA QUE ESTA SIENDO OBSERVADA.

DESCUBRE INFIDELIDADES Y OTROS PROBLEMAS

FACEBOOK

YAHOO

HOTMAIL

WhatsApp

CELUAR

SE INTERVIENEN CUALQUIER BASE DE DATOS

NUESTRO UNICO CORREO DE CONTACTO ES :

UNICO CORREO DE CONTACTO : elhacker234@hotmail.com

SERVICO DE INTERVENIR CUENTAS

ResponderEliminarNUESTRO SERVICIO ES 100% GARANTISADO Y EFICAS LA VICTIMA JAMAS SERACUENTA QUE ESTA SIENDO OBSERVADA.

DESCUBRE INFIDELIDADES Y OTROS PROBLEMAS

FACEBOOK

YAHOO

HOTMAIL

WhatsApp

CELUAR

SE INTERVIENEN CUALQUIER BASE DE DATOS

NUESTRO UNICO CORREO DE CONTACTO ES :

UNICO CORREO DE CONTACTO : elhacker234@hotmail.com

Are you looking for free Facebook Followers & Likes?

ResponderEliminarDid you know that you can get them ON AUTO-PILOT AND ABSOLUTELY FREE by getting an account on Like 4 Like?

ResponderEliminarI have seen good contents.